Cómo navegar de forma segura

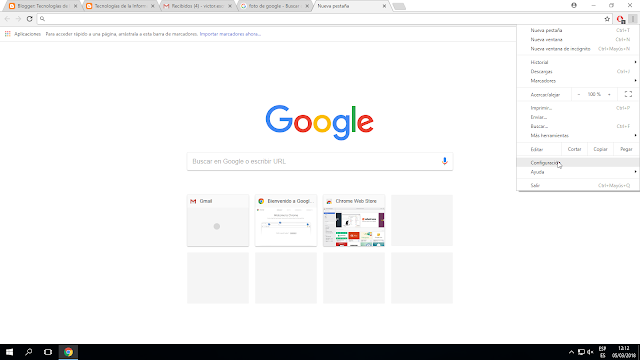

Primeramente lo que hay que hacer es configurar el navegador adecuadamente para usar filtros de suplantación, activar el control parental, bloquear elementos emergentes,etc. Desde este menú se puede modificar aparte del control que queremos que haga específicamente el navegador, podremos cambiar también el aspecto de nuestro navegador. Aparte de modificar como requiramos nuestro navegador a nivel de seguridad también debemos ser precavidos con las acciones que tomamos al estar en línea, por ejemplo, yo siempre tengo estas reglas en mente al navegar por la red: No acceder a sitios web de dudosa reputación y evitar enlaces sospechosos. Aceptar únicamente las cookies deseadas. Proteger los datos personales. Descargar aplicaciones de sitios web oficiales. Revisar el correo electrónico, es decir analizarlo antes de abrirlo. Actualizar el sistema operativo y sus aplicaciones. Estas para mí son indispensables para la seguridad a la hora de navegar por Internet.